🔧 阿川の電商水電行

モブ工程師(@mob-engineer)です。

TL上看到有關安全對策中的三層隔離模型的有效性等資訊流出,因此為了整理思緒,我想整理一下在AWS帳號中實現三層隔離模型的構成。

前提知識

關於三層隔離模型,如果能閱讀總務省公開的自治體資訊安全對策的經過,應該能了解其概要。

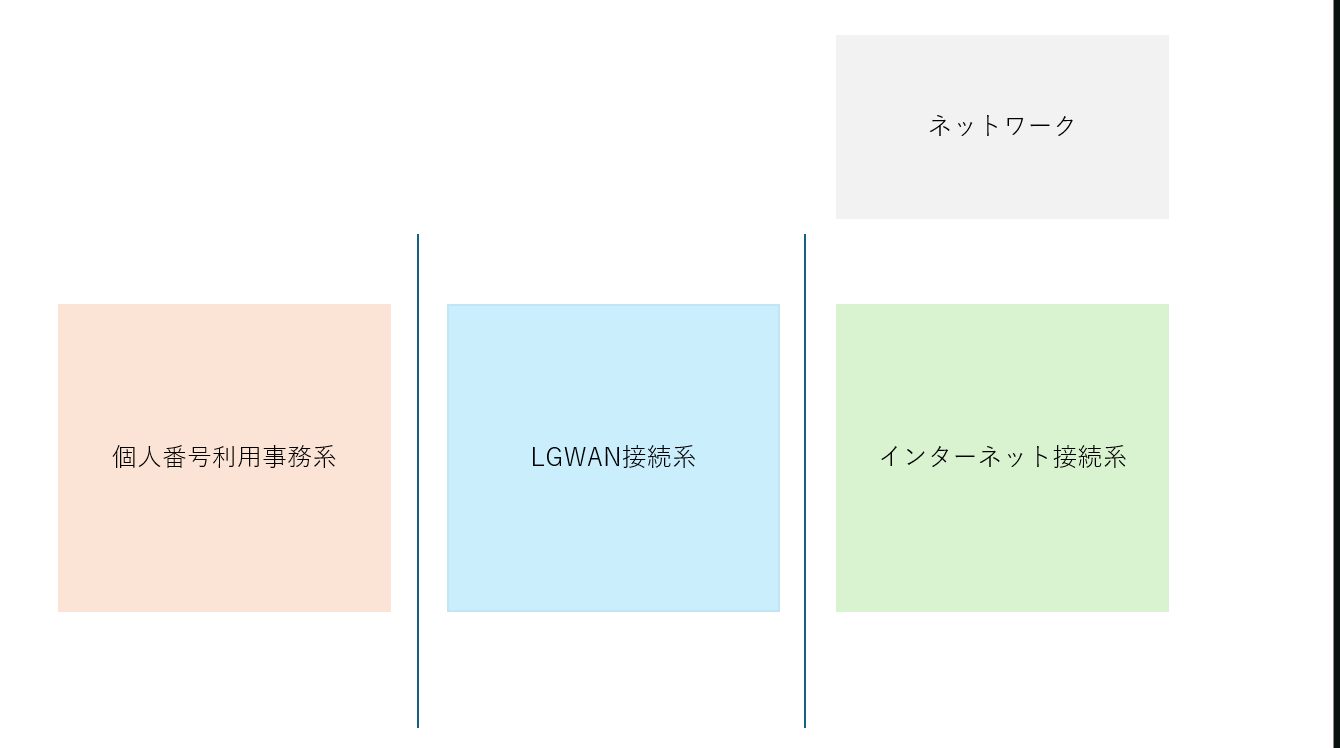

若能抱持以下的圖像,應該會比較清楚。

AWS帳號相關

首先,讓我們思考AWS帳號是否能分離。

閱讀AWS帳號管理參考指南會幫助理解。

分離單位 – AWS帳號提供AWS資源的自律性和分離的實現,並提供安全性、訪問和計費的邊界。設計上,帳號內的所有被配置資源,即使在獨立的AWS環境中,也會在邏輯上與其他帳號中配置的資源分離。這種分離邊界提供了限制應用程序相關問題、配置錯誤或惡意行為的風險的方法。如果在一個帳號內發生問題,可以減輕或消除對其他帳號內工作負載的影響。

結論是可以進行分離。

因此,以此為參考材料實現三層隔離的AWS Well-Architected框架SEC01-BP01是合適的。

組織單位結構的設計:適當設計的組織單位結構可以減輕建立和維護服務控制策略及其他安全控制所需的管理負擔。組織單位的結構需要和商業需求、數據機密性、工作負載結構相一致。

創建多帳號環境的登陸區:登陸區為組織提供一致的安全性和基礎設施,使其能迅速開發、啟動和部署工作負載。可以使用自定義構建的登陸區或AWS Control Tower來協調環境。

設立警示框架:通過登陸區在環境中實施一致的安全警示框架。AWS Control Tower提供一套可部署的必要和可選控制措施。必要控制在Control Tower實施時會自動部署。檢查強烈推薦和可選控制的清單,實施符合需求的控制。

限制對新新增區域的訪問:關於新AWS區域,用戶或角色等IAM資源只會在啟用的區域中自動傳播。這一行動在使用Control Tower時可以通過控制台進行,或者通過調整AWS Organizations的IAM訪問權限策略執行。

考慮AWS CloudFormation StackSets:使用StackSets可以從授權的模板部署IAM政策、角色、群組等資源到不同的AWS帳號及區域。

將之前的圖替換成AWS帳號,感覺是能實現的。(不過在實際環境中的驗證還沒有進行)

檢討事項

原文出處:https://qiita.com/mob_engineer/items/ee1c5eb4c4a8a1ee9625

1) --- 會變成分隔線(上一行必須是空白)

2) # 會變成一級標題

3) ## 會變成二級標題

4) ### 會變成三級標題

5) **粗體文字**會顯示粗體文字

6) ```當第一行與最後一行會顯示程式碼

7) 請搜尋 Markdown 語法,了解各種格式